Spiati. Perché?

Il "sospetto di polizia"

La recente recrudescenza di lotte sociali nell'occidente ha portato ad un'acutizzazione

in senso repressivo dell'operato delle forze di polizia.

In seguito a questo processo sociale, e collateralmente alla promulgazione di

leggi di tutela del "diritto alla privacy", si è avviata da

qualche anno una nuova tecnica di investigazione, che potremmo definire del

"sospetto globale". Tendenzialmente ogni antagonista, comunista, anarchico

o semplice hacker di provincia viene pedinato con molti strumenti di controllo

personale al fine di costruire un mirabile castello di sospetti pronti per l'uso.

La raccolta di informazioni avviene, oltre al tradizionale pedinamento personale,

grazie ad intercettazioni:

Questi tre strumenti complementari costituiscono i principali record di un database europeo la cui portata è chiarita dalle recenti rivelazioni di un ex carabiniere toscano; migliaia e migliaia di files testuali e vocali memorizzati su centinaia di migliaia di italiani "sospetti" di collusioni morali o materiali con ambienti estremistici. Questi i numeri della schedatura generalizzata.

Il "sospetto di polizia", antico istituto pre-napoleonico non è indice di colpevolezza "probabile" ma indice di "possibile" dedizione al reato, al misfatto, "possibile" minaccia all'assetto sociale. Il "sospetto di polizia", creatura mostruosa di questa società, porta con sé quel bagaglio di intimidazioni e strumenti di controllo sociale più ampio e meno "apparente" del carcere (circolazione di notizie tra conoscenti, articoli sui giornali locali, contatti informali con amici e parenti del sospetto, minacce vere e proprie, etc) che costituiscono le premesse per ulteriori riduzioni del pur generico "diritto al pensiero".

Lo scopo di questo testo non è quello di dimostrare l'incostituzionalità del "sospetto di polizia", questo compito spetta al giurista, che lo può usare per difendere al meglio i suoi clienti più abbienti, quanto invece di fornire una documentazione minimale a chi voglia difendersi da questo incostituzionale istituto di carattere fascista. Ogni materiale viene qui pubblicato per aumentare le difese civili di chi vuole garantita in questa repubblica borghese una maggiore integrità del proprio agire politico, nel rispetto delle regole che la stessa ridottissima democrazia borghese offre nominalmente a tutti i cittadini e che garantisce solo per coloro i cui dati personali non sono di alcun interesse politico.

Nello stesso tempo l'elencazione degli strumenti di controllo politico non vuole indurre all'apatia ma anzi contribuire ad una maggiore conoscenza dei motivi per non averne affatto.

La libertà si ottiene solo lottando contro ogni ingiustizia.

Posta elettronica

La controllabilità del flusso di posta elettronica è fatto pienamente

documentato nei processi relativi alla pedofilia on-line. In questo contesto,

la posta elettronica è controllata con maggiore solerzia della stessa

posta tradizionale e, diversamente da questa, non ha la prova "capello"

(si usava un tempo un capello posto in posizione nota o collegato su entrambi

i lati di una lettera per verificare se la stessa avesse subito un'apertura

non desiderata).

La posta elettronica può essere crittografata, ma l'uso stesso di una

tecnica di crittografazione comporta un aumento dell'indice di "probabile

pericolosità sociale" delle informazioni trasmesse e quindi dello

stesso "sospetto di polizia". Anche l'utilizzabilità "tecnica"

dell'algoritmo PGP va limitata alle prime versioni dell'algoritmo (fino alla

v.2.6) che ancora non prevedevano una chiave aperta di carattere "governativo".

L'uso di files zippati con password è al contempo inopportuno per i motivi

sopra esposti e poiché esistono programmi in grado di "aprire"

i files così crittografati dopo alcune ore di tentativi. Quindi è

opportuno evitare anche questo metodo.

Le informazioni personali vanno quindi scambiate alla luce del sole, oppure

tramite l'utilizzo di programmi di protezione della privacy di tipo steganografico

(cercate steganografia sul sito di ECN per vedere alcune demo).

Il controllo della posta elettronica comporta un notevole dispendio di mezzi

di polizia e di capacità tecniche e amministrative. L'uso di un controllo

sistematico della posta elettronica nazionale di alcuni gruppi sociali è

da ritenersi pertanto "improbabile", sebbene recenti metodi consentano

una riduzione notevole del tempo di analisi e di filtraggio della posta elettronica,

con tecniche che escludono le mail di tipo "facciamo impazzire echelon"

e che includono mail rispondenti a criteri sintattici e linguistici legati ai

target indiziati.

Le procedure automatiche di controllo delle mail devono quindi ritenersi rituali

per servizi internazionali (Echelon) ma, al momento, occasionali per servizi

di polizia interna, che si dedicano a questo settore solo se indirizzate da

precedenti "sospetti di polizia".

Internet

Il controllo della navigazione internet si basa su procedure statistiche che

segnalano il navigante che includa nei suoi percorsi siti militari, (estensione

".mil") e in alcuni casi siti governativi (".gov"). Per

il resto, non risulta oggi evidente una metodica capacità di intercettazione

di tutto il traffico internet se non in casi che eccedono la consuetudine: il

"sospetto di polizia" infatti non è sufficiente per un dispendio

di mezzi così elevato, dove occorra incrociare le risultanze di centinaia

di database per ogni singola connessione. Possono essere invece monitorati gli

accessi a determinate pagine internet, debitamente pubblicizzate sui grossi

quotidiani, allo scopo di monitorare l'elenco dei computers che vi si sono collegati

e verificare il curriculum vitae dei naviganti. In questo senso il controllo

di polizia riguardo i recenti "net-strike" dimostra che questa tecnica

può produrre schedature indirette (cioè che partono dal controllo

del sito per arrivare all'utente anziché partire dal controllo dell'utenza

sospetta), schedature candidate all'aggiornamento dell'immenso archivio del

"sospetto di polizia".

Qualche attenzione va posta invece ai programmi che introducono delle cimici informatiche nei computer dei naviganti attraverso l'installazione nascosta di software o plugin. Questi software, chiamati spyware, sono di minuscole dimensioni e, nascosti tra gli innumerevoli files del sistema, vengono spesso usati per monitorare l'attività on-line degli utenti in genere a scopo di marketing. Non è da escludersi comunque la possibilità di invio di informazioni riservate ad altri centri di raccolta. Per verificare l'esistenza di spyware (conosciuti) nel vostro sistema, scaricate lo shareware offerto da lavasoft chiamato ad-ware.

L'utilizzo di sistemi operativi non strutturati ed "open-sources"

come Linux dovrebbero garantire una maggiore sicurezza della propria privacy,

anche se va segnalato che lo stesso Netscape (il cui sorgente era pubblico)

contiene un piccolo spyware interno; l'esistenza di questi programmi anche in

prodotti "alternativi" quindi non può essere esclusa.

Intercettazione telefonica

Telefonia fissa

L'intercettazione telefonica della rete fissa, avviene mediante strumenti collegati

direttamente al fornitore di accesso telefonico dell'utente spiato. Infatti,

ogni segnale vocale o digitale che transita sulla rete telefonica (pubblica

o privata) può essere memorizzato in automatico su opportuni registratori

digitali presso le centrali telecom, nelle quali spesso è attivo un apposito

posto di polizia postale.

Non bisogna pensare che l'intercettazione abbia una caratteristica presenza

"umana" in tutte le ore del giorno o per tutti i numeri telefonici

in ingresso o in uscita dall'abbonato. In realtà possono essere posti

filtri e spesso la registrazione viene effettuata esclusivamente in digitale.

Fino al 1994 questi sistemi di memorizzazione digitale avevano dei problemi

tecnici anche nella memorizzazione di fax e nella memorizzazione di formati

digitali tipo modem. La natura della documentazione portata nei tribunali nei

processi di tangentopoli e in analoghi procedimenti di ogni tipo, dimostra ancora

una tendenza all'utilizzo di prove "vocali", dimostrando quindi una

minore capacità di verifica sui formati digitali. Non è da escludere

comunque una volontà di occultamento di strumenti più avanzati

che non vengono portati alla luce processuale per evitare la "bruciatura"

degli stessi.

Cellulari

Il telefono cellulare può essere anche "pedinato" con una approssimazione

di circa 50 metri. Una società americana, la CellPoint, in collaborazione

con Yahoo aveva fornito servizi pubblici in questo senso nel suo sito (www.cellpoint.com);

è quindi da ritenersi strumento quotidiano delle indagini dei vari corpi

di polizia, in grado di monitorare spostamenti ed incontri evitando di muoversi

dall'ufficio.

Alcuni telefoni precedenti il GSM potevano essere attivati a distanza tramite

codici di riprogrammazione per poterli poi utilizzare come cimici che l'ignaro

malcapitato portava con se. Non esiste alcuna riprogrammazione documentata relativa

ai telefoni GSM. Buona norma comunque il controllo periodico dello stato di

salute e la durata della batteria. Infatti nessuna riprogrammazione può

evitare che la batteria si scarichi quando il telefono trasmette, anche se trasmette

in modo non voluto.

Quanto all'utilizzo infine di codici linguistici di qualsiasi tipo nelle conversazioni vocali (del tipo "per quella cosa…" etc) sono da ritenersi inutili e dannosi in quanto è ancora una volta il "sospetto di polizia" a prevalere sulle ricostruzioni minuziose che di solito vengono prodotte per il consumo del grande pubblico. Vanno evitate locuzioni ambigue, derisioni del servizio di intercettazione e frasi criptiche. Il criptolinguaggio telefonico è costato l'apertura di procedimenti giudiziari "indiziari" a più di un "sospetto" in Italia.

Intercettazione ambientale

Capitolo a parte merita l'intercettazione ambientale attraverso i microfoni

degli apparecchi telefonici. Vanno sfatati alcuni miti circa la non riservatezza

del telefono "chiuso", cioè riposto nel ricevitore, infatti

in questo caso non esiste alcun impianto di ricezione audio materialmente collegato

alla linea telefonica. In questo caso l'intercettazione ambientale è

impossibile senza una manipolazione fisica dell'apparecchio e tramite l'inserimento

di microfoni ambientali collegati alla linea telefonica stabilmente. Queste

cimici non sono di facile rilevazione in quanto utilizzano la tensione della

rete telefonica per alimentare i propri circuiti di rilevazione ambientale.

Si consiglia pertanto la sostituzione di telefoni standard tipo "sirio"

con telefoni meno utilizzati, al fine di impedire la sostituzione materiale

della base del ricevitore con una atta alle intercettazioni ambientali.

Per il resto, è probabile che un'eventuale cimice sulla linea sia rilevabile

smontando l'apparecchio o inserendo un apparecchio analogo sulla medesima linea,

al fine di captare eventuali disturbi nel segnale. Va detto a questo proposito

che l'ingresso nelle abitazioni al fine di inserire circuiti di sorveglianza

ambientale nelle linee telefoniche oggi viene effettuato direttamente dalla

polizia o dai ros, i quali chiedono poi al magistrato inquirente l'autorizzazione

all'intercettazione e alla violazione del domicilio, solo in caso di utilizzabilità

della stessa contro il soggetto indagato (cosa palesemente incostituzionale

ma prassi consueta).

Intercettazione Ambientale

L'intercettazione Ambientale è il capitolo più scottante della

vicenda, quello al quale dedicheremo la maggiore attenzione, essendo alla base

di un numero crescente di procedimenti giudiziari poggiati su prove inesistenti

e su una quantità incredibile di prove non-prove di carattere indiziario

che sostituiscono le tradizionali prove processuali e peritali, producendo una

fattispecie procedurale assolutamente deprecabile.

L'intercettazione ambientale tradizionale si basa su strumenti più o

meno precisi di controllo sonoro, prima tra tutti l'oramai tradizionale "cimice"

collegata alla rete elettrica della casa o alla batteria dell'automobile del

malcapitato di turno.

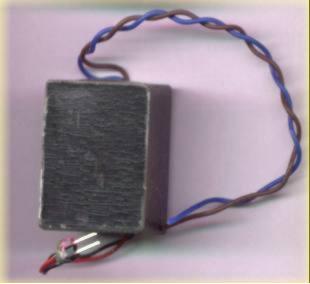

Il modello che abbiamo reperito è stato trovato in molti centri sociali

d'Italia e in casa di alcune decine di "sospetti". Si tratta di un

modello costruito in modo artigianale, inserito nelle prese dal servizio operazioni

speciali della polizia o del ros. Le principali caratteristiche sono: le piccole

dimensioni, l'autonomia di alimentazione (è collegato abusivamente alla

rete elettrica del malcapitato), la trasmissione del parlato di 1-2 ambienti

in radiofrequenza su frequenze riservate.

Lo stadio più debole della cimice "Berlusconi" (perché

anche l'ex presidente del consiglio ne trovò una di questo tipo nel suo

studio, pare messa dalla finanza) è il trasformatore, probabilmente calibrato

per funzionare con continuità nei 110 volts e solo eccezionalmente a

voltaggi superiori (America?). La cimice quindi oltre a trasmettere nell'etere

tutti i nostri dialoghi, oltre a rubare la nostra corrente, ci espone anche

al rischio di incendi perché si surriscalda e spesso fonde la presa che

la cela.

Le dimensioni ristrette dei vani presa e delle scatole di derivazione non consentono

un'opportuna circolazione d'aria e l'elevata potenza richiesta della trasmittente

tende a far surriscaldare parte dell'impianto elettrico.

È proprio grazie al trasformatore "irradiante" che si può

scoprire casualmente la cimice per la fusione di una presa. Non è escluso

che un modello simile possa essere utilizzato anche su autoveicoli con problemi

di sicurezza analoghi.

Ecco l'immagine del trasformatore/trasmettitore della cimice in questione

(dimensioni 3,5 x 2,2 cm)

Oltre all'intercettazione in casa è possibile l'intercettazione in campo

aperto, sebbene questa preveda ovviamente la presenza di personale sul campo

o di strumenti posizionati ad-hoc.

Per ovviare alla necessità di vicinanza con gli "osservati"

sono stati creati dei microfoni ad alta direzionalità che percepiscono

una conversazione a circa 400 metri di distanza in campo aperto e condizioni

favorevoli. Esistono inoltre strumenti più sofisticati quali amplificatori

al laser, in grado di percepire anche ad un chilometro di distanza l'impercettibile

movimento di un vetro e di tradurlo in segnale udibile rimodulato; anche questo

tipo di microfoni è disponibile nel mercato. Microfoni direzionali ambientali

sono stati trovati dinnanzi ad alcuni centri sociali a Torino e Roma su strutture

imitanti cabine telefoniche o dell'Enel.

Per finire, vanno ricordate le quotidiane violazioni della privacy in luogo pubblico, operate da telecamere dotate di controllo a distanza e racchiuse in palloni di vetro simili a lampioni, presenti in molti parchi ufficialmente contro la criminalità. Questi "lampioni" riconoscibili spesso per la goffa imitazione di quelli reali e per il vetro tendenzialmente oscurato, sono presenti anche nei centri commerciali e luoghi di ritrovo. A Londra questi modelli sono stati anche dotati di microfoni per l'intercettazione ambientale generalizzata. Non si hanno notizie in Italia sull'installazione di analoghi strumenti.

Fonte: http://digilander.libero.it/glry/Sito_Microspiati/microspiati.html